Broken Access Control Vulnerabilities | FirstBlood v1 | Bug Bounty Service

ฝัง

- เผยแพร่เมื่อ 9 ก.พ. 2025

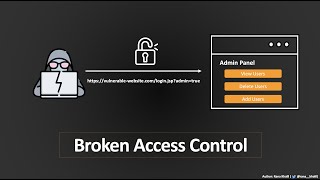

- Broken Access Control in action.

Check out my courses:

1. The Ultimate Web Application Bug Bounty Hunting Course

www.udemy.com/...

2. Burp Suite Apprentice Web App Penetration Testing Course

www.udemy.com/...

3. Burp Suite Professional Web App Penetration Testing Course

www.udemy.com/...

4. Cyber Awareness Training

www.udemy.com/... - วิทยาศาสตร์และเทคโนโลยี

![[Part I] Bug Bounty Hunting for IDORs and Access Control Violations](/img/n.gif)

Thank you so much for making these videos. I recently finished reading a few books on web app security and these videos are helping me ease my way into bug bounty.

Glad you like them!

I have question?

How attacker find victim cookies? Which u use this video.

Administration how can find Normal user cookies? Can u clear me please?

XSS when the cookies are not httpOnly protected for example

Hi Martin, thank you so much for these videos. They help me a lot more than the usual ones because you explain them so simply! Is there any way i could get in contact with you?

you can use the contact form on martinvoelk.com Don't wanna post contact email here.

Need a Job doing Research on this

Try Bug Bounty! Hacker One or Bugcrowd to learn and find vulnerabilities

Informative one ❤

Glad you liked it

Can it be implementing to sensitive data exposure?

Yes. Broken access control is the vulnerability class and sensitive information disclosure is often the result.

How can we avoid this issue? Can be implementing Access-Control-Origin headers?

No, what you are referring to is CORS (cross site origin resource sharing). That would allow you to losen the Same Origin Policy for cross site interaction. In this case here, authorization checks need to be implemented so that it's verified that the asset belongs to the authenticated user.

@@martinvoelk so the way to fix it is comproving if user is logged in?

And... Maybe if has the needed permissions to update the record or something like that?

thnk youf ro mqking video

No problem